Eines de seguretat

Llista dels cinc tipus de programari maliciós (malware) més comuns i perillosos per a una empresa

Els tipus de malware més prevalents i perillosos per a les empreses inclouen variants sofisticades que combinen robatori de dades, control remot i extorsió financera. Aquests tipus no només causen pèrdues econòmiques directes (com pagaments de rescat o downtime operatiu), sinó que també comprometen la confidencialitat de dades sensibles i la reputació corporativa.

Ransomware

Encripta fitxers i sistemes essencials, exigint un pagament (normalment en criptomonedes) per desbloquejar-los. Sovint es combina amb exfiltració de dades per augmentar la pressió.

Troians (incloent RATs – Remote Access Trojans)

Es disfressen com a software legítim (ex.: actualitzacions o factures) per obtenir accés remot al sistema, permetent l’execució de comandes malicioses.

Spyware/Infostealers

Recopila informació confidencial (credencials, sessions de navegació, dades personals) sense consentiment, sovint via keyloggers o capturadors de pantalla.

Cryptojackers/Miners

Utilitzen la potència de processament de l’ordinador infectat per minar criptomonedes en segon pla, sense que l’usuari ho noti immediatament.

Rootkits

S’amaguen profundament en el sistema operatiu per ocultar altres malware, evitant detecció i mantenint accés privilegiat.

Selecció de l’Eina

Hem de triar una que sigui oficial i confiable per evitar riscos. Fonts oficials on siguin descàrregues directes del fabricant, no de llocs sospitosos que podrien tenir malware.

Criteris per triar:

- Cobertura àmplia: Ha de protegir contra molts tipus de malware (virus, troians, ransomware, spyware, rootkits, etc.), no només virus bàsics.

- Actualitzacions automàtiques: S’ha d’actualitzar sol per detectar amenaces noves (el malware evoluciona ràpidament!).

- Fàcil d’usar: Per a empreses com Makrosoft, ha de ser integrable en VMs sense complicacions.

- Gratuïta o baixa cost: Idealment gratuïta per començar.

Seguretat a la pasarel·la

1: Antivirus – Recomanació: ClamAV

Instal·lació i configuració

sudo apt install clamav clamav-daemon -yActualitza la base de dades de virus (pot trigar una mica la primera vegada).

sudo freshclamEscaneja tot el sistema (escaneja tot, pot trigar hores; afegeix -i per només mostrar infectats).

sudo clamscan -r /Solucionar els errors típics

# Crea el directori que li falta

sudo mkdir -p /var/lib/clamav

sudo chown clamav:clamav /var/lib/clamav

# Arregla permisos dels logs

sudo touch /var/log/clamav/freshclam.log

sudo chown clamav:clamav /var/log/clamav/*.log

sudo chmod 664 /var/log/clamav/*.log

# Desactiva el log de freshclam per evitar el famós error de "lock"

sudo sed -i 's/^UpdateLogFile.*/#UpdateLogFile/' /etc/clamav/freshclam.conf2. Escàner de Vulnerabilitats – Recomanació: Lynis

Instal·lació i configuració

sudo apt install lynis -y.Executa un escaneig

sudo lynis audit systemEl Lynis que tenim instal·lat amb apt install lynis a Ubuntu/Debian és una versió una mica antiga i no té les comandes lynis show … (van aparèixer a partir de la 3.0).

Però no cal reinstal·lar res. Amb la versió que tenim (la més normal) els resultats es veuen així de fàcil:

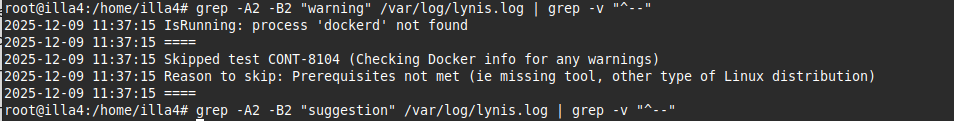

# Només les línies amb advertències greus

grep -A2 -B2 "warning" /var/log/lynis.log | grep -v "^--"

# Només les suggerències

grep -A2 -B2 "suggestion" /var/log/lynis.log | grep -v "^--"

- No tenim cap warning real (l’única cosa que surt és un test de Docker que s’ha saltat perquè no tens Docker instal·lat → és normal i no és cap problema).

- No tenim cap suggestion tampoc (la segona comanda no ha tret res).

Seguretat en un servidor Debian com a DNS Master

Actualització i Eliminació de Programari Innecessari (Manteniment)

Actualitzar el sistema Eliminar programari no utilitzat

sudo apt update && sudo apt upgrade

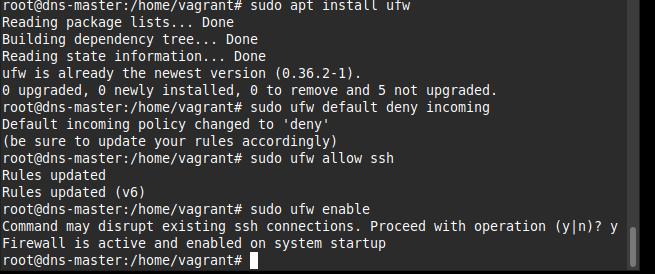

sudo apt autoremoveConfiguració del Tallafoc (Firewall) (Protecció de la Xarxa)

El tallafoc és l’eina essencial per filtrar el trànsit de xarxa.

Debian tradicionalment usava iptables però és comú utilitzar nftables o UFW (Uncomplicated Firewall) com a interfície simplificada.

# Instal·lar

sudo apt install ufw

# Denegar tot per defecte

sudo ufw default deny incoming

# Permetre connexions SSH (Port 22)

sudo ufw allow ssh

# Activar el firewall

sudo ufw enable

Eines d’Auditoria i Monitorització

Aquestes eines ajuden a supervisar i a registrar l’activitat.

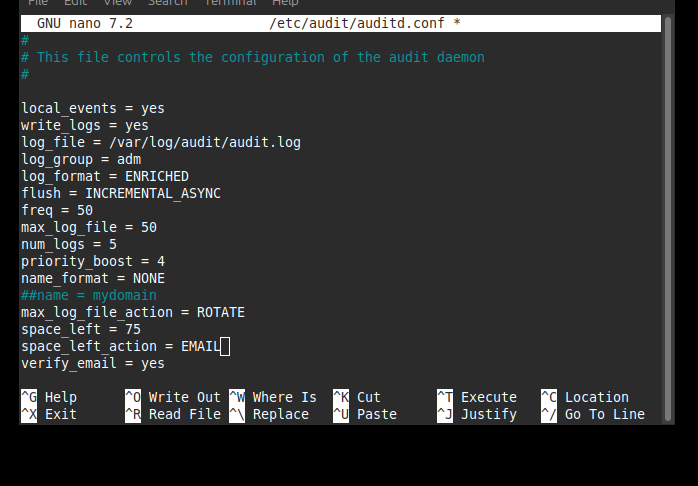

Audit Framework

El Linux Audit Framework (amb el dimoni auditd) permet registrar un gran detall d’esdeveniments.

sudo dnf install auditConfigureu regles a /etc/audit/rules.d/audit.rules per monitoritzar accés a fitxers sensibles, execució de programes, etc

Regles d’Auditoria Essencials

Crea un fitxer de regles personalitzat;

sudo vim /etc/audit/rules.d/custom.rulesRegles recomanades per començar

2. Monitoritzar canvis en configuració sudo

-w /etc/sudoers -p wa -k sudoers_changes

-w /etc/sudoers.d/ -p wa -k sudoers_changes

# 3. Monitoritzar canvis en configuració SSH

-w /etc/ssh/sshd_config -p wa -k sshd_config

# 4. Monitoritzar canvis en configuració de xarxa

-w /etc/network/ -p wa -k network_changes

-w /etc/sysconfig/network-scripts/ -p wa -k network_changes

# 5. Monitoritzar ús de sudo

-a always,exit -F arch=b64 -S execve -F euid=0 -F auid>=1000 -F auid!=-1 -k elevated_commands

-a always,exit -F arch=b32 -S execve -F euid=0 -F auid>=1000 -F auid!=-1 -k elevated_commands

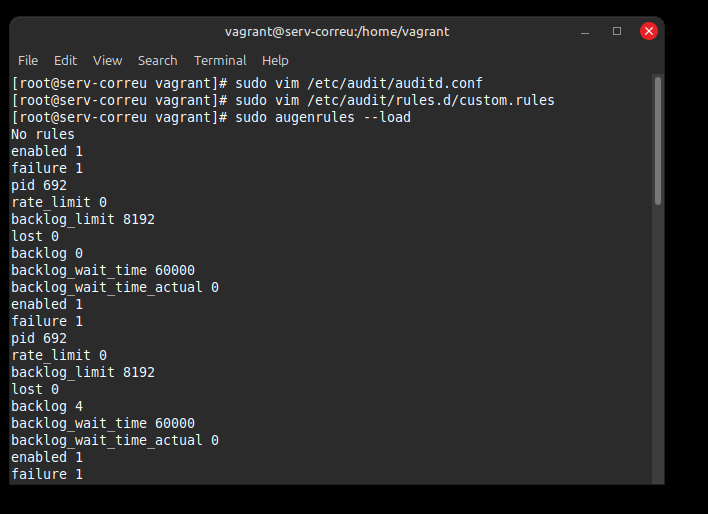

Aplicar les Regles

# Recarregar regles

sudo augenrules --load

# Reiniciar el servei

sudo systemctl restart auditd

# Verificar que les regles s'han carregat

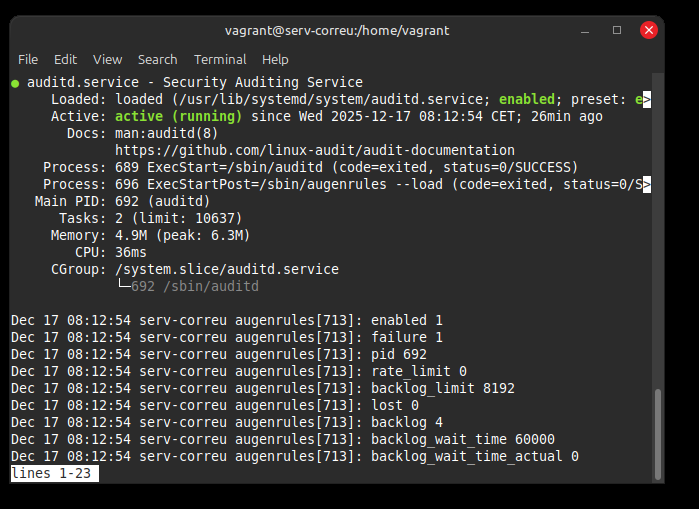

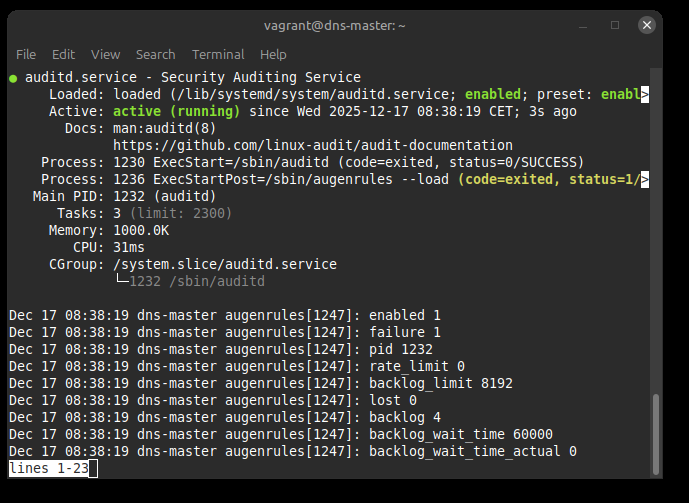

sudo auditctl -lUn cop carregades les regles correctament:

sudo systemctl restart auditd

# Verificar estat

sudo systemctl status auditd

Seguretat màquina Windows 2019 (AD)

Selecció de l’Eina

Les eines escollides milloren la detecció sense tocar l’esquema. Evita eines de tercers invasives que puguin requerir agents que interfereixin amb replicacions o autenticacions Kerberos.

Però, riscos: Eines mal configurades poden generar massa logs (sobrecàrrega de CPU/disk), interferir amb replicacions AD o causar inestabilitat si modifiquen components crítics com l’esquema AD. Per això, recomanem eines lleugeres, provar en un entorn de test si possible, i monitorar el rendiment del servidor (usant PerfMon o Task Manager).

Utilitzades

- Polítiques d’Auditoria Avançada: Built-in en Windows, permet registrar esdeveniments específics sense instal·lacions addicionals.

- Sysmon (System Monitor): Eina gratuïta de Sysinternals per registrar activitats detallades com creacions de processos, connexions de xarxa i càrregues de drivers. És lleugera, però requereix configuració per evitar soroll excessiu.

- Visualitzador d’Esdeveniments (Event Viewer): Per revisar els logs generats.

Seguretat a servidor SAMBA

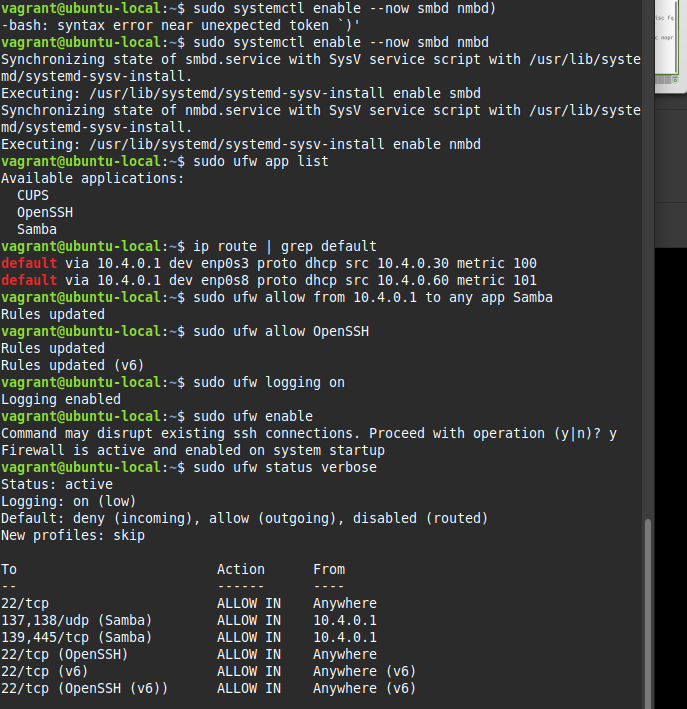

Configuració i activació d’UFW per Samba

Troba el teu rang de xarxa local (per restringir l’accés només a la teva LAN, més segur) i permet Samba només des de la teva xarxa local:

ip route | grep default

sudo ufw allow from 192.168.1.0/24 to any app SambaSi accedeixes per SSH (per no bloquejar-te):

sudo ufw allow OpenSSHActiva logging (per veure què passa si hi ha problemes):

sudo ufw logging onActiva UFW i comprova l’estat:

sudo ufw enable

sudo ufw status verboseComprovacions que Samba funcioni amb UFW

Reinicia els serveis Samba. I des del servidor (local)

Hauria de llistar les teves shares.

sudo systemctl restart smbd nmbd

smbclient -L localhost -U%

Instal·lem Fail2Ban

Fail2Ban bloqueja IPs que intenten molts logins fallits a Samba (brute force).

Instal·la:

sudo apt install fail2ban -yActiva el jail per Samba (crea un fitxer específic per no tocar el principal):

sudo nano /etc/fail2ban/jail.d/samba.local

Reinicia Fail2Ban i verifica:

sudo systemctl restart fail2ban

sudo fail2ban-client status samba

Seguretat al servidor de correu

Actualització i Eliminació de Programari Innecessari (Manteniment)

Actualitzar el sistema Eliminar programari no utilitzat

sudo dnf update

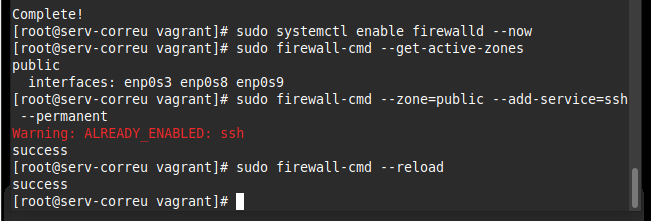

sudo dnf autoremoveConfiguració del Tallafoc (Firewall) (Protecció de la Xarxa)

El tallafoc és l’eina essencial per filtrar el trànsit de xarxa.

Rocky Linux utilitza Firewalld per defecte.

# Assegurar-se que el servei està actiu

sudo systemctl enable firewalld --now

# Mostrar l'estat i zones

sudo firewall-cmd --get-active-zones

# Permetre el servei SSH permanentment

sudo firewall-cmd --zone=public --add-service=ssh --permanent

# Recarregar les regles

sudo firewall-cmd --reload

# Opcional: Bloquejar tots els ports excepte els necessaris

# (Firewalld bloqueja per defecte, només cal afegir els permesos)

Eines d’Auditoria i Monitorització

Aquestes eines ajuden a supervisar i a registrar l’activitat.

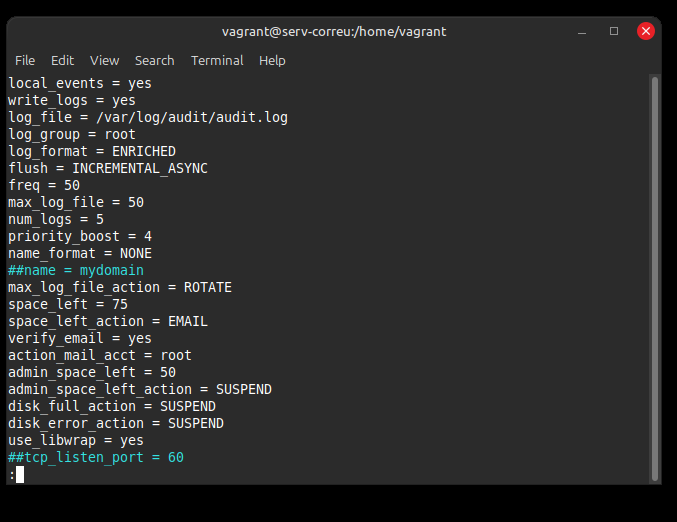

Audit Framework

El Linux Audit Framework (amb el dimoni auditd) permet registrar un gran detall d’esdeveniments.

sudo dnf install auditConfigureu regles a /etc/audit/rules.d/audit.rules per monitoritzar accés a fitxers sensibles, execució de programes, etc

Regles d’Auditoria Essencials

Crea un fitxer de regles personalitzat;

sudo vim /etc/audit/rules.d/custom.rulesRegles recomanades per començar

2. Monitoritzar canvis en configuració sudo

-w /etc/sudoers -p wa -k sudoers_changes

-w /etc/sudoers.d/ -p wa -k sudoers_changes

# 3. Monitoritzar canvis en configuració SSH

-w /etc/ssh/sshd_config -p wa -k sshd_config

# 4. Monitoritzar canvis en configuració de xarxa

-w /etc/network/ -p wa -k network_changes

-w /etc/sysconfig/network-scripts/ -p wa -k network_changes

# 5. Monitoritzar ús de sudo

-a always,exit -F arch=b64 -S execve -F euid=0 -F auid>=1000 -F auid!=-1 -k elevated_commands

-a always,exit -F arch=b32 -S execve -F euid=0 -F auid>=1000 -F auid!=-1 -k elevated_commands

Aplicar les Regles

# Recarregar regles

sudo augenrules --load

# Reiniciar el servei

sudo systemctl restart auditd

# Verificar que les regles s'han carregat

sudo auditctl -l

Un cop carregades les regles correctament:

sudo systemctl restart auditd

# Verificar estat

sudo systemctl status auditd