Configuració de les MVs seguint les indicacions del taulell

Les màquines virtuals configurades (Rocky Linux, Debian, Windows 10, Windows Server 2019 i Ubuntu Mate) utilitzen xarxa dinàmica (DHCP) per simplificar la gestió d’IP. S’han aplicat optimitzacions de rendiment, deshabilitant serveis innecessaris i mantenint els sistemes actualitzats. La seguretat s’ha reforçat amb antivirus i tallafocs:

Rocky Linux

Configuració de xarxa

Després d’instal·lar Rocky Linux, he configurat la xarxa perquè obtingui automàticament una adreça IP mitjançant DHCP.

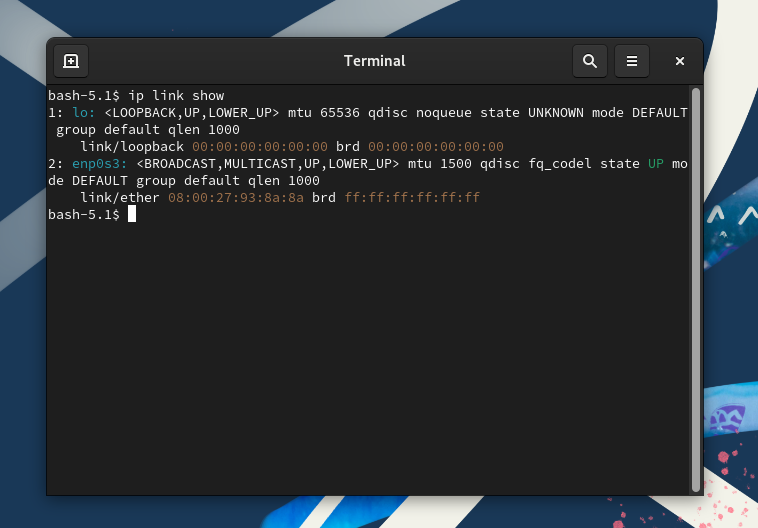

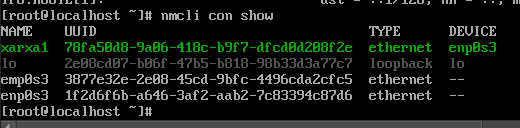

Comprovar les interfícies de xarxa disponibles:

ip link show→ Hauria d’aparèixer la interfície enp0s3 (o similar) en estat UP.

Crear i activar una connexió dinàmica:

nmcli connection add type ethernet con-name "xarxa1" ifname enp0s3 autoconnect yes

nmcli connection modify xarxa1 ipv4.method auto

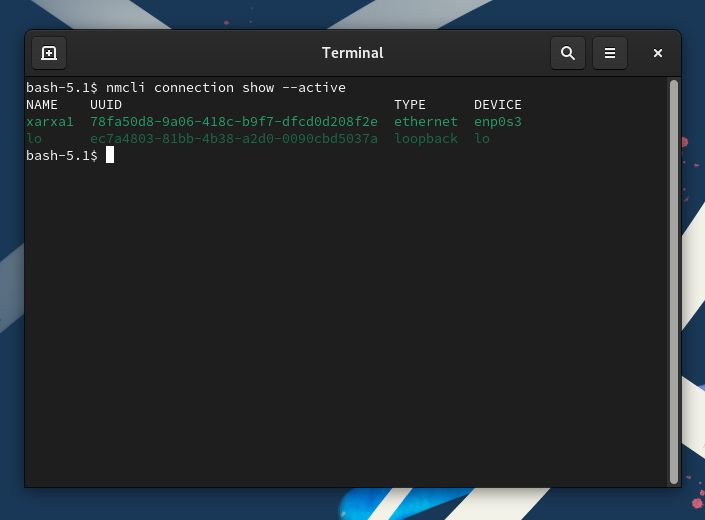

nmcli connection up xarxa1Verificar que la connexió està activa:

nmcli connection show --active→ Hauria d’aparèixer xarxa1 com a connexió activa i associada al dispositiu enp0s3.

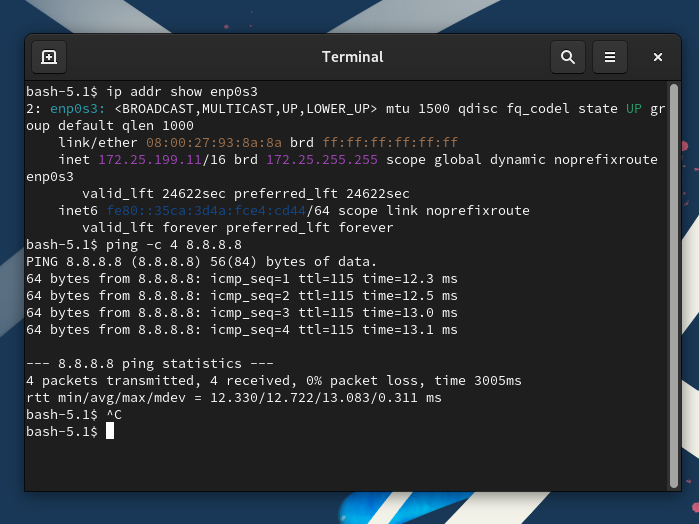

Comprovar la IP assignada:

ip addr show enp0s3

ping -c 8.8.8.8→ A la línia inet ha de sortir una IP assignada automàticament.

Optimització del rendiment

Després de configurar la xarxa, he realitzat diverses accions per millorar el rendiment general del sistema Rocky Linux.

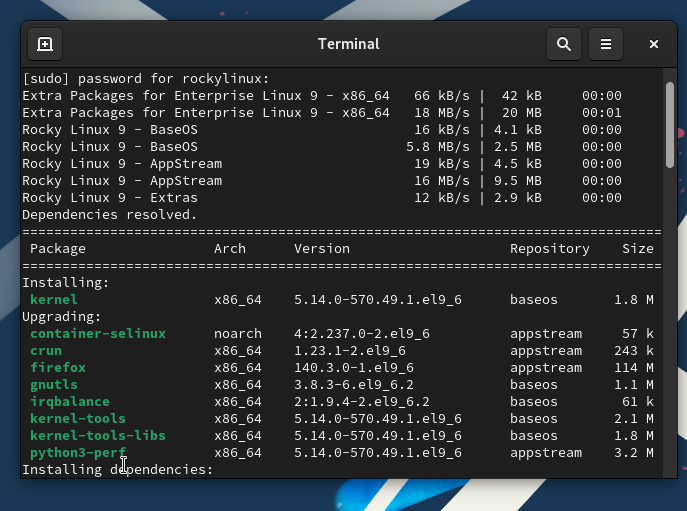

Actualització del sistema

sudo dnf update -y

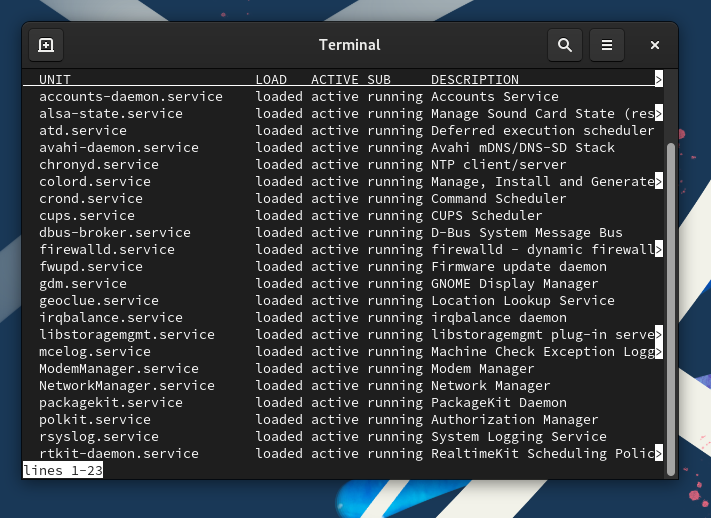

Gestió de serveis

Per veure quins serveis estan en execució al sistema vaig utilitzar

sudo systemctl list-units --type=service --state=running

Després, per aturar un servei manualment vaig usar

sudo systemctl stop nom_del_servei

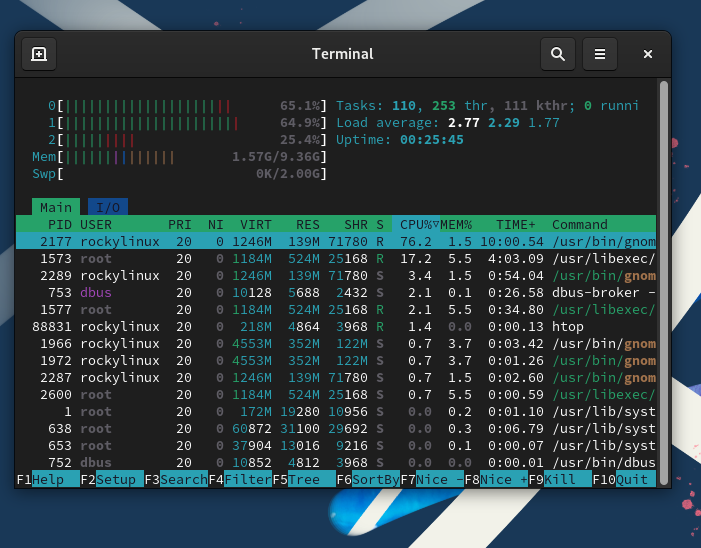

sudo systemctl disable nom_del_serveiMonitorització de recursos amb htop

Error inicial

En intentar instal·lar htop directament amb la següent comanda, però va aparèixer un error, ja que htop no està disponible al repositori base de Rocky Linux.

sudo dnf install htopSolució: habilitar el repositori EPEL

Per poder instal·lar htop cal habilitar EPEL (Extra Packages for Enterprise Linux):

sudo dnf install epel-releaseInstal·lació de htop

Un cop habilitat EPEL, s’instal·la correctament amb:

sudo dnf install htopExecució de htop

Per iniciar l’eina i monitoritzar els recursos en temps real:

htop

Antivirus i tallafocs

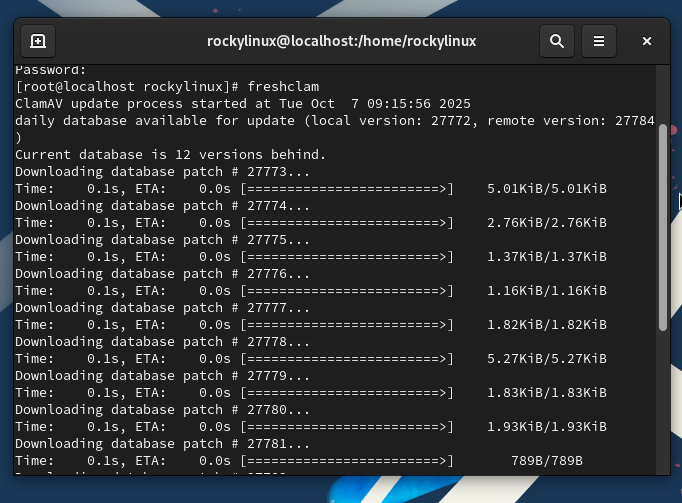

Instal·lació i ús de ClamAV

He instal·lat l’antivirus ClamAV i el seu actualitzador:

sudo dnf install clamav clamav-update -yDesprés, he actualitzat les definicions de virus:

sudo freshclam

I he fet una anàlisi del directori /home:

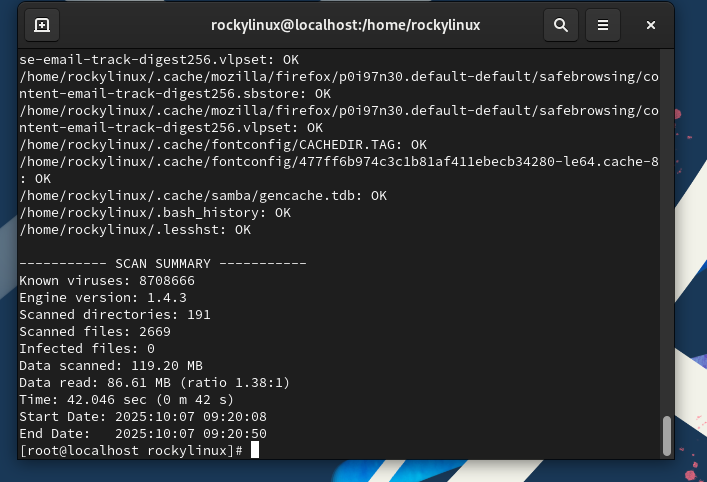

sudo clamscan -r /homeSi tot funciona correctament, ha de mostrar un resum com:

----------- SCAN SUMMARY -----------

Known viruses: XXXX

Scanned directories: X

Scanned files: XX

Infected files: 0(on “Infected files: 0” indica que no hi ha virus).

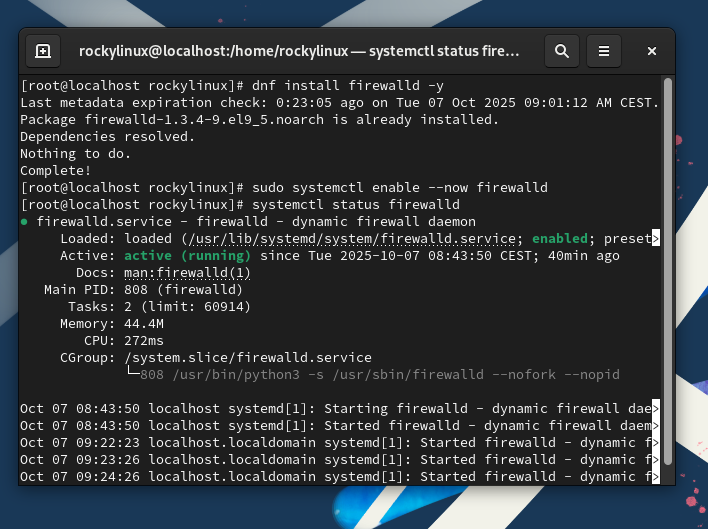

Instal·lar el paquet firewalld

Per descarregar i instal·lar el servei de tallafocs executem

sudo dnf install firewalld -yActivar i iniciar el servei executem la següent comanda. Si tot va bé, no donarà error i el servei quedarà actiu.

sudo systemctl enable --now firewalldComprovar l’estat

sudo systemctl status firewalld

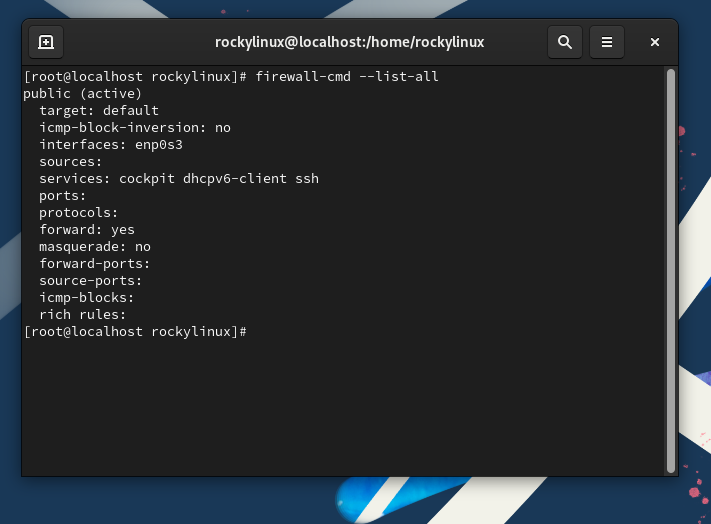

Configurar el servei SSH al tallafocs

sudo firewall-cmd --permanent --add-service=ssh

sudo firewall-cmd --reload

sudo firewall-cmd --list-all→ A la línia services: ha d’aparèixer ssh.

Debian

Configuració de xarxa

Deixar el fitxer /etc/network/interfaces així:

auto lo

iface lo inet loopback

auto enp0s3

allow-hotplug enp0s3

iface enp0s3 inet dhcpReiniciar el servei de xarxa:

sudo systemctl restart networkingComprovar la IP:

ip aMostrar els detalls de totes les interfícies de xarxa.

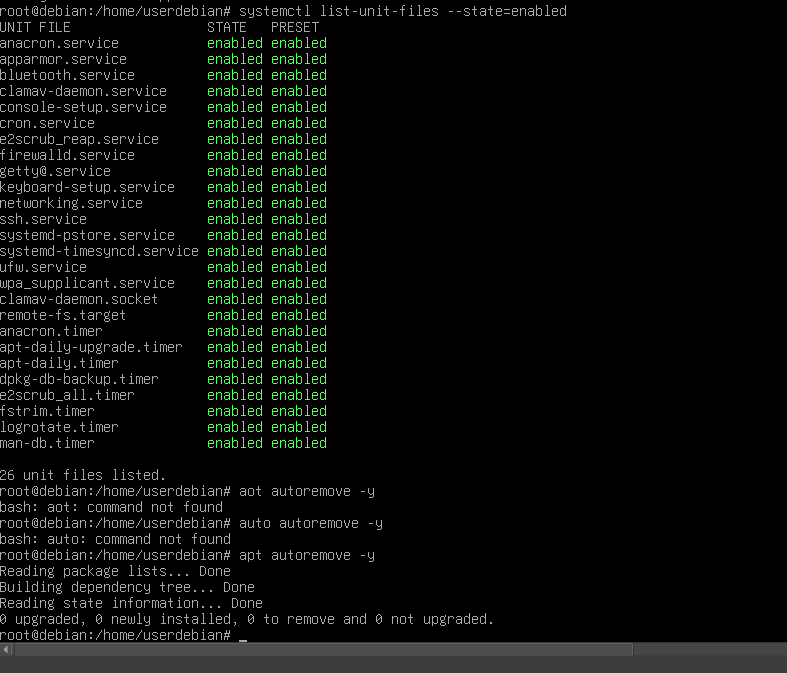

Optimització de rendiment: paquets actualitzats, swap configurada correctament amb la següent comanda:

systemctl list-unit-files --state=enabled

Antivirus i tallafoc

ClamAV i Firewalld

ClamaAV

Instal·lació dels paquets necessaris:

Això instal·la:

clamav→ l’escàner d’antivirus.clamav-daemon→ el servei que l’executa automàticament en segon pla.

sudo apt install clamav clamav-daemon -y

Preparació de directoris i permisos

sudo mkdir -p /var/log/clamav /var/lib/clamav

sudo chown -R clamav:clamav /var/lib/clamav

sudo chown -R clamav:adm /var/log/clamav

sudo chmod -R 750 /var/log/clamav /var/lib/clamavActualització de la base de dades de virus

sudo -u clamav freshclamActivació del servei

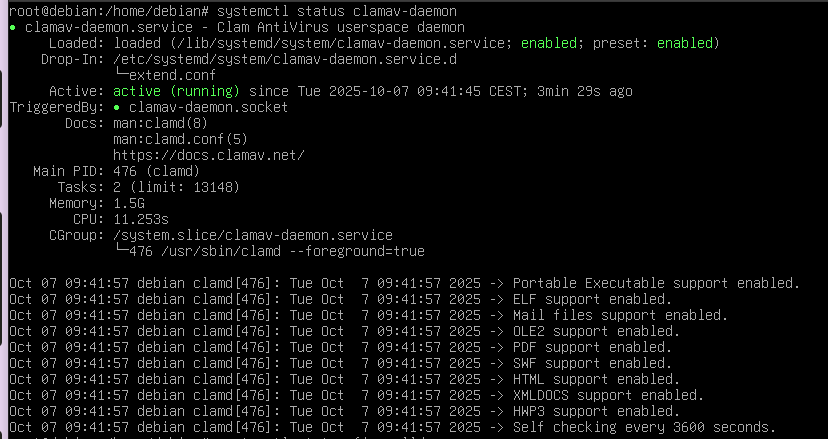

sudo systemctl enable --now clamav-daemonComprovació

→ Ha d’aparèixer active (running).

sudo systemctl status clamav-daemon

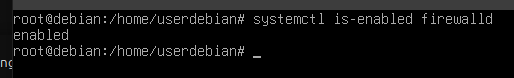

Firewalld

Instal·lar Firewalld

sudo apt install firewalld -yActivar i arrencar el servei:

sudo systemctl enable --now firewalldPermetre connexions SSH:

sudo firewall-cmd --permanent --add-service=ssh

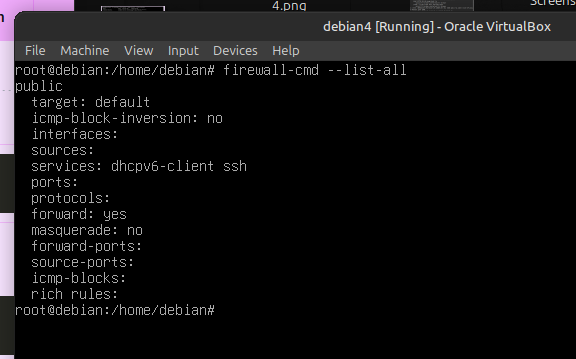

sudo firewall-cmd --reloadComprovar configuració actual:

→ Hauries de veure services: ssh dhcpv6-client.

sudo firewall-cmd --list-all

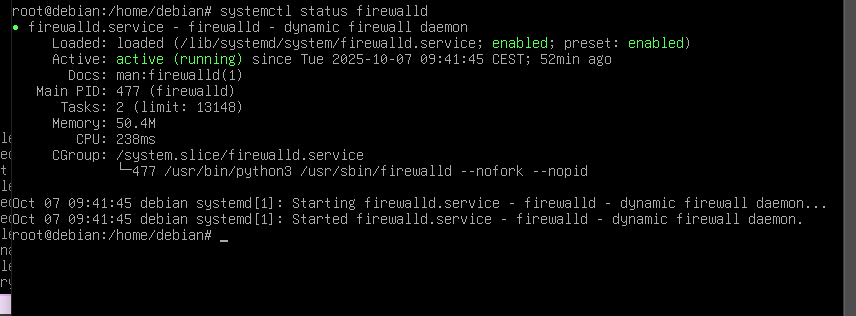

Comprovació d’estat:

→ Ha d’aparèixer active (running).

sudo systemctl status firewalld

Ubuntu mate

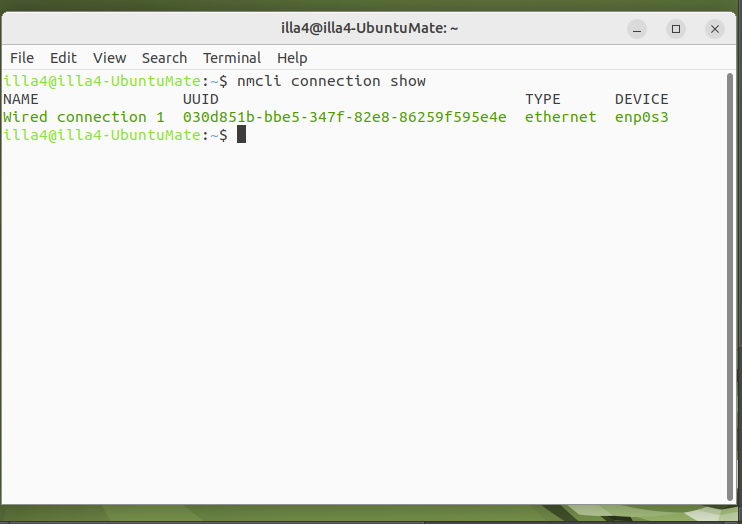

Configuració de xarxa

Activar IP dinàmica (DHCP

sudo nmcli connection modify "Wired connection 1" ipv4.method auto

sudo nmcli connection up "Wired connection 1"Veure les connexions disponibles

nmcli connection show

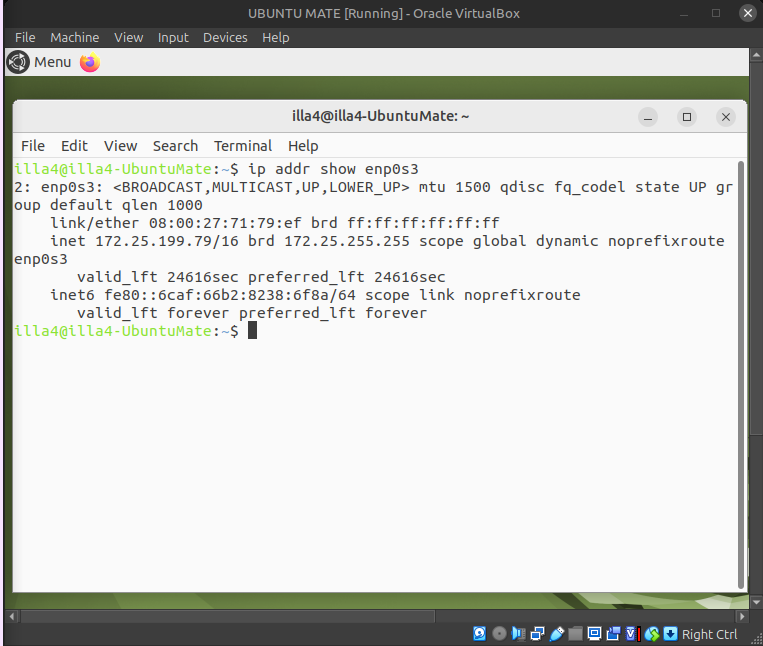

Comprovar IP assignada

ip addr show enp0s3

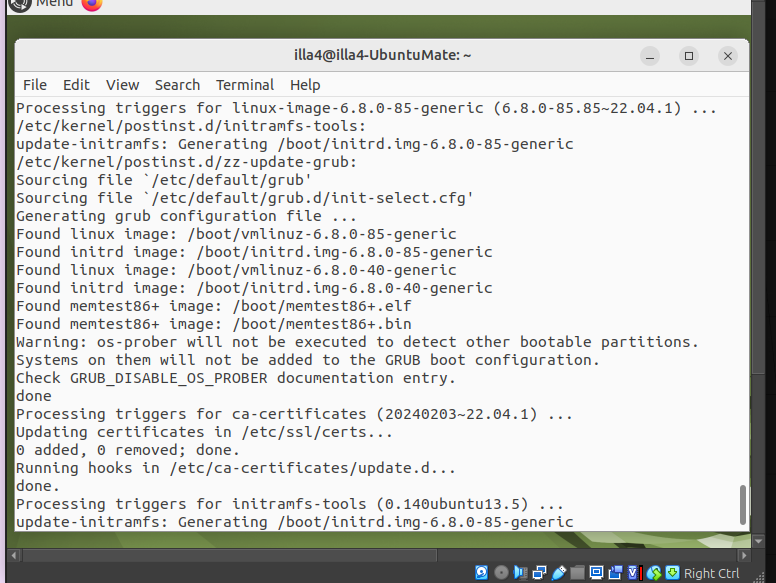

Optimització de rendiment

Actualitzar el sistema

sudo apt update && sudo apt upgrade -y

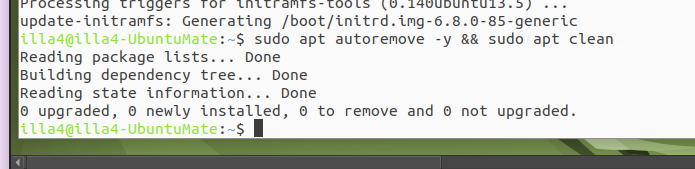

Netejar paquets antics

sudo apt autoremove -y && sudo apt clean

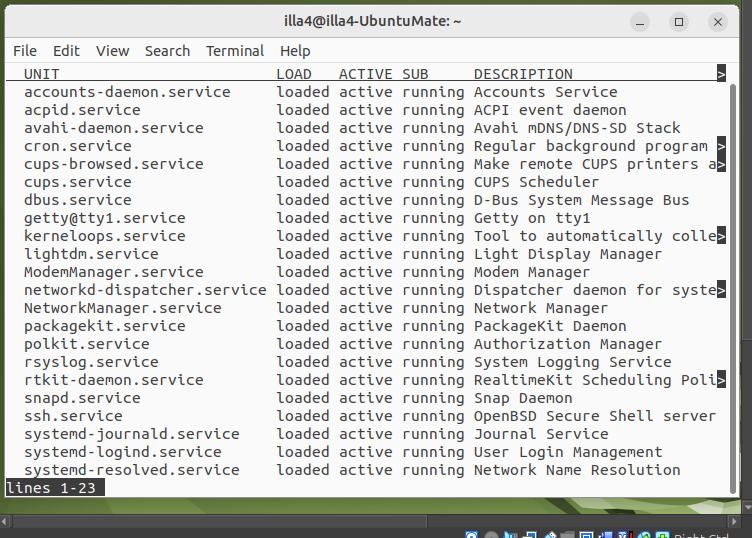

Comprovar serveis actius

systemctl list-units --type=service --state=running

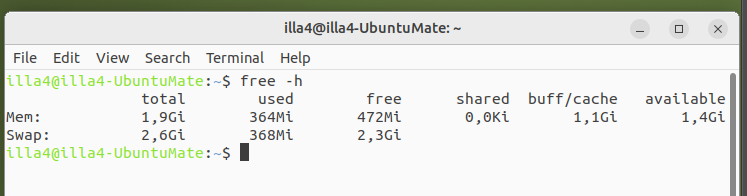

Comprovar ús de recursos

free -h

Antivirus i tallafoc

ClamAV i Firewalld

ClamaAV

Instal·lar ClamAV

sudo apt install clamav clamav-daemon -y

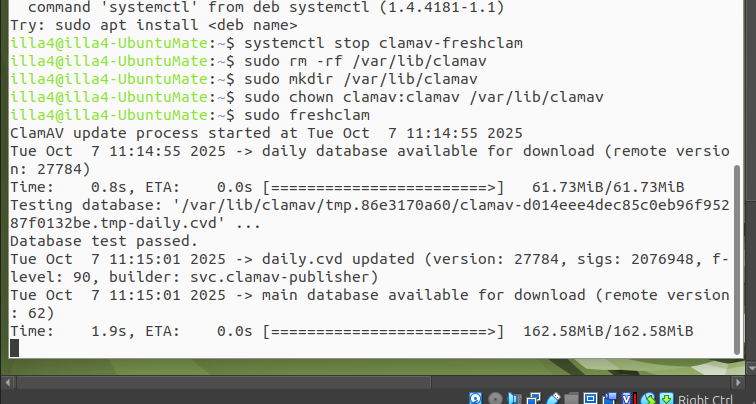

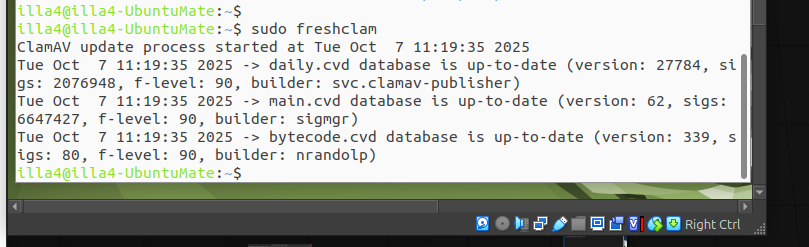

Actualització de la base de dades de virus

sudo -u clamav freshclamCom que freshclam no podia actualitzar, s’ha eliminat la carpeta antiga i s’ha tornat a crear amb els permisos adequats:

sudo rm -rf /var/lib/clamav

sudo mkdir /var/lib/clamav

sudo chown clamav:clamav /var/lib/clamav

Amb:

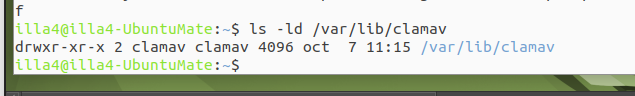

ls -ld /var/lib/clamavHa de sortir:

Això confirma que la carpeta pertany a l’usuari i grup clamav.

Un cop corregits els permisos, s’ha intentat actualitzar la base de dades:

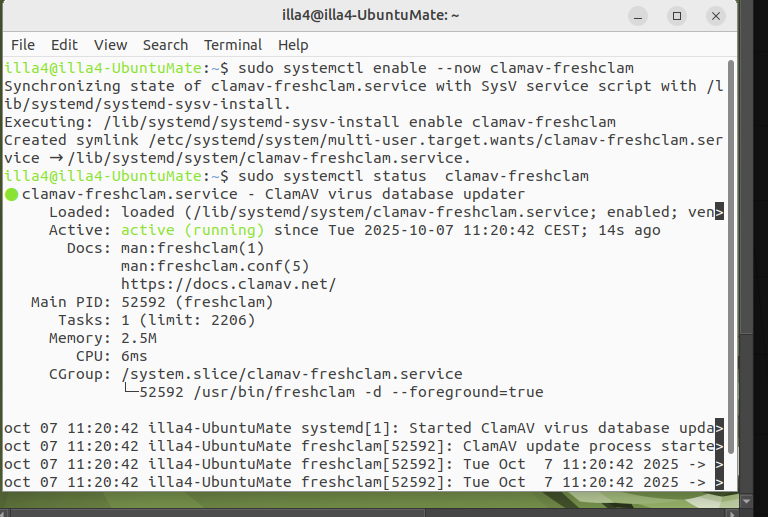

Reactivació del servei Freshclam

sudo systemctl enable --now clamav-freshclam

sudo systemctl status clamav-freshclam

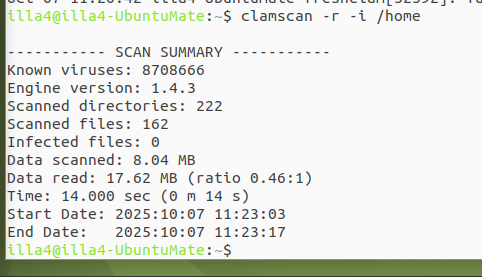

Escanejar el sistema

clamscan -r -i /home

Firewalld

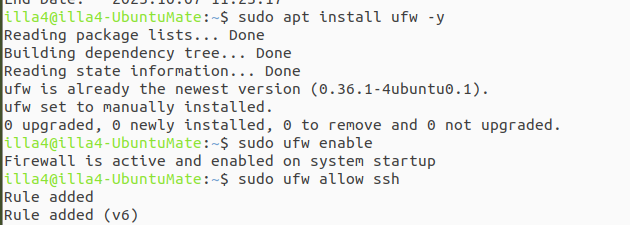

Activar tallafocs

sudo apt install ufw -y

sudo ufw enable

sudo ufw allow ssh

sudo ufw status verbose

W10

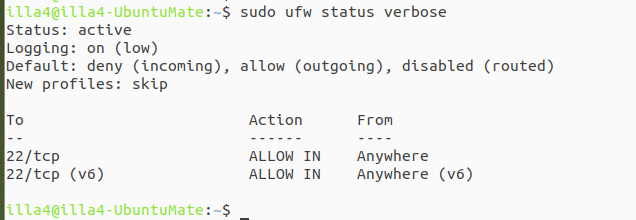

Comprobació de xarxa dinamica

En iniciar el sistema operatiu, cerquem al buscador “Ethernet Configuration” i a la secció “Network” comprovem que a l’apartat “IP assingment” posa “Automatic (DHCP)”.

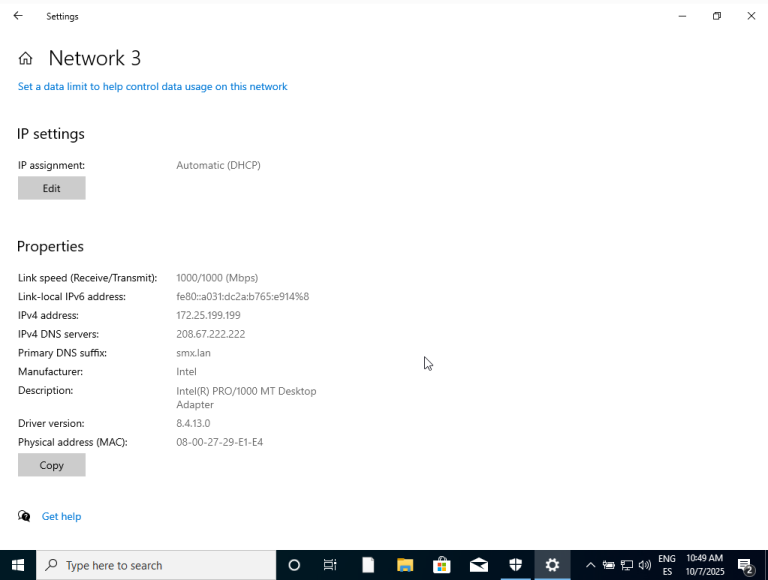

Comprobació del Antivirus (Windows Security)

Al menú de “Windows Security” ens assegurem que no en surti cap alerta i el servei bàsic estigui actiu:

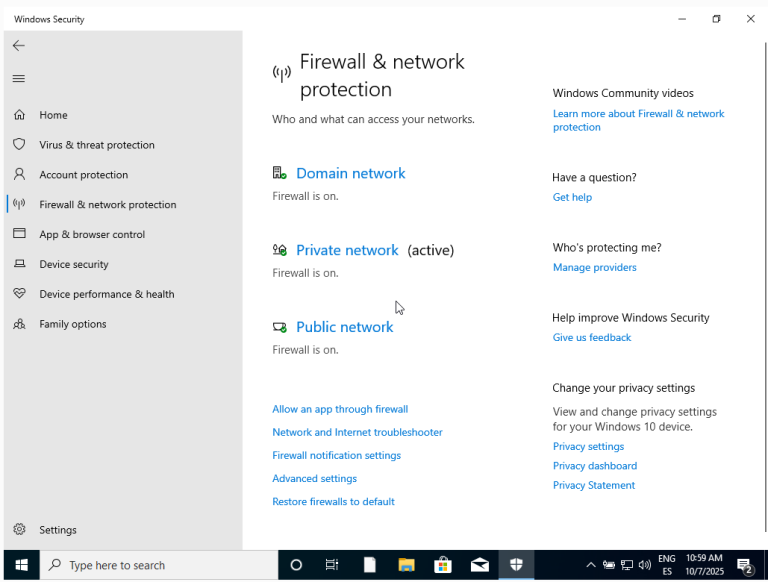

Comprobació del Firewall (Windows Firewall)

Al menú de “Firewall & Network Protection” ens assegurem que no en surti cap alerta i el firewall estigui encès.

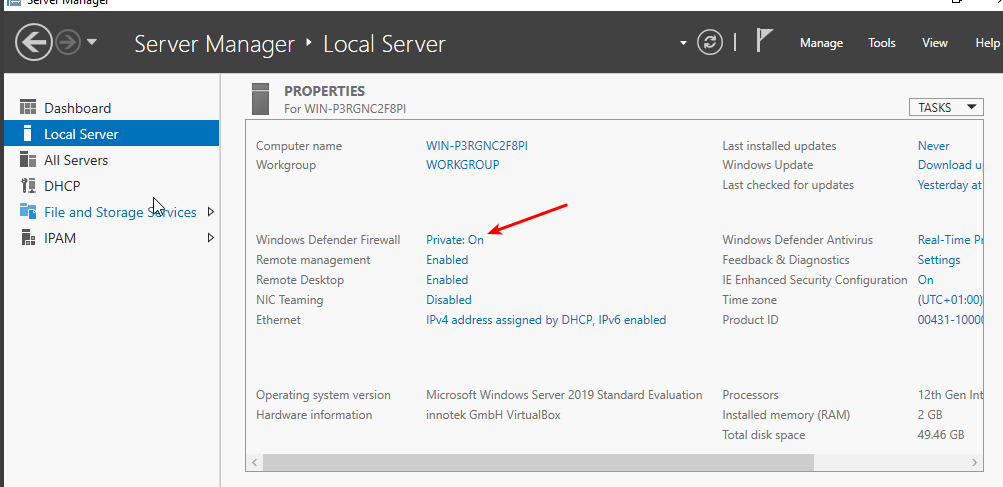

w2k19

Configuració de xarxa

Activar IP dinàmica (DHCP

netsh interface ip set address "Ethernet" dhcp

netsh interface ip set dns "Ethernet" dhcp

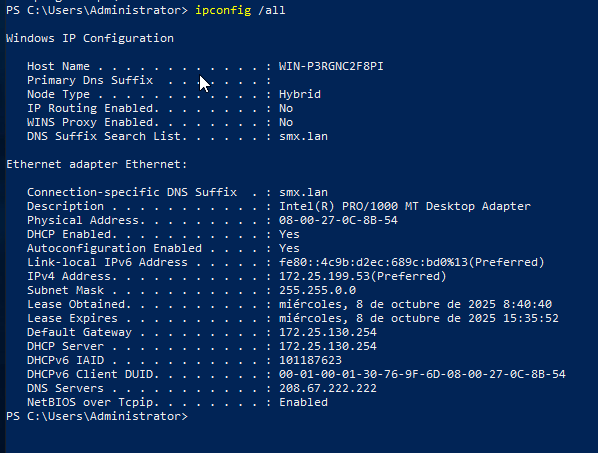

Veure les connexions disponibles

ipconfig /all

Exemple de que hauriem de veure:

Ethernet adapter Ethernet:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Intel(R) PRO/1000 MT Network Connection

Physical Address. . . . . . . . . : 00-0C-29-AB-1C-2F

DHCP Enabled. . . . . . . . . . . : Yes ← ✅ Important!

Autoconfiguration Enabled . . . . : Yes

IPv4 Address. . . . . . . . . . . : 192.168.1.57(Preferred) ← ✅ IP assignada pel DHCP

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Lease Obtained. . . . . . . . . . : dimecres, 8 d’octubre de 2025 09:21:33 ← ✅

Lease Expires . . . . . . . . . . : dimecres, 8 d’octubre de 2025 17:21:33 ← ✅

Default Gateway . . . . . . . . . : 192.168.1.1 ← ✅ Necessari per sortir a Internet

DHCP Server . . . . . . . . . . . : 192.168.1.1 ← ✅ Mostra qui assigna la IP

DNS Servers . . . . . . . . . . . : 192.168.1.1

8.8.8.8Optimització de rendiment

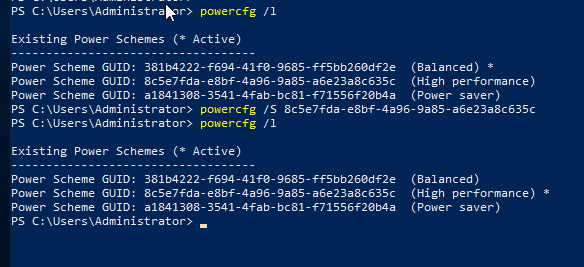

powercfg /L

Aquesta comanda llista tots els plans d’energia disponibles al sistema.

Quan la executes, veuràs una sortida semblant a això:

powercfg /L

__________________________________________________________________________________________

Existing Power Schemes (* Active)

-----------------------------------

Power Scheme GUID: 381b4222-f694-41f0-9685-ff5bb260df2e (Balanced) *

Power Scheme GUID: 8c5e7fda-e8bf-4a96-9a85-a6e23a8c635c (High performance)

Power Scheme GUID: a1841308-3541-4fab-bc81-f71556f20b4a (Power saver)powercfg /S <GUID-del-HighPerformance>

Aquesta comanda activa un dels plans d’energia fent-lo el pla per defecte.

powercfg /S <GUID-del-HighPerformance>

Antivirus i tallafoc

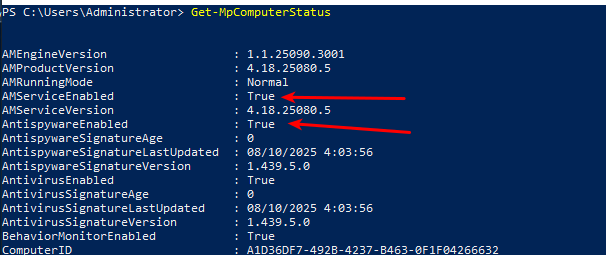

Veure l’estat del Defender

Obre PowerShell com a administrador i escriu:

Get-MpComputerStatusAixò mostra:

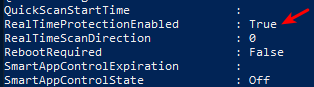

AMServiceEnabled : True→ servei actiu ✅AntispywareEnabled : TrueRealTimeProtectionEnabled : TrueSignatureLastUpdated→ data de la darrera actualització

Comprovar ús de recursos

Tallafocs

Des del Control Panel

Obre el Control Panel.

Entra a System and Security → Windows Defender Firewall.

A l’esquerra, tria Turn Windows Defender Firewall on or off per veure si està actiu.